BLOQUE 2:

Kevin Mitnick – alias Condor

Uno de los más famosos hackers quien tuvo sus primeros pasos en los años setenta, inicialmente utilizando el sistema de acceso para los autobuses en Los Ángeles y poder viajar gratis, hasta cuando en 1979 irrumpió en la red de la empresa Digital Equipment Corporation y hurtó software, por lo que se le sentenció a 1 años de prisión; al salir libre, Mitnick reincidió y se volvió prófugo de la ley, tiempo durante el que continuó teniendo actividad criminal, robando información de empresas y personas. Cuando finalmente fue capturado a mediados de los noventa, Mitnick fue condenado a más de 5 años tras las rejas.

¿Qué hace actualmente?

Este hombre nacido en 1963 ahora dirige una empresa de consultoría en seguridad, autor y conferencista.Jonathan James – alias c0mrade

James fue uno de los jóvenes que encajan en la descripción de “no sabía lo que hacía, pero lo hacía muy bien”. Él llegó a decir que su afición por la informática lo llevaba cada vez más lejos, a pesar de que sus límites traspasaran el límite de lo legal. Entre los ataques que realizó destaca el que implementó en la red del Departamento de Defensa estadounidense para ver información de los empleados, así como a la NASA, de donde robó software valuado en 1.7 millones de dólares. La sentencia que recibió fue de 6 meses en prisión.

¿Qué hace actualmente?

Lamentablemente, aun cuando James se había planteado la posibilidad de establecer una empresa de seguridad en cómputo, decidió quitarse la vida en mayo de 2008, supuestamente por miedo a ser inculpado de crímenes cibernéticos que no cometió.Adrian Lamo – también conocido como el “hacker sin hogar”

Lamo solía pasar el tiempo migrando entre centros de Internet (o ciber cafés) para realizar sus ataques “en diversas jurisdicciones”. Su actividad, aunque no totalmente ilegal, consistía en infiltrarse a las redes de diferentes empresas para encontrar fallos e informarles al respecto; los nombres que incluye su trabajo son The New York Times, Microsoft, Yahoo y Bank of America, aunque en el caso del NYT, Lamo robó información de los colaboradores de este diario, por lo que fue sentenciado a seis meses de arresto domiciliario.

Spam

Aunque se puede hacer spam por distintas vías, la más utilizada entre el público en general es la basada en el correo electrónico. Otras tecnologías de Internet que han sido objeto de correo basura incluyen grupos de noticias, usenet, motores de búsqueda, redes sociales, páginas web, wiki, foros, blogs, a través de ventanas emergentes y todo tipo de imágenes y textos en la web.

El correo basura también puede tener como objetivo los teléfonos móviles (a través de mensajes de texto) y los sistemas de mensajería instantánea como por ejemplo Outlook, Lotus Notes, Windows live ,etc.

También se llama correo no deseado a los virus sueltos en la red y páginas filtradas (casino, sorteos, premios, viajes, drogas, software y pornografía), se activa mediante el ingreso a páginas de comunidades o grupos o acceder a enlaces en diversas páginas o inclusive sin antes acceder a ningún tipo de páginas de publicidad.

Botnet:

Botnet es un término que hace referencia a un conjunto o red de robots informáticos o bots, que se ejecutan de manera autónoma y automática.1

El artífice de la botnet puede controlar todos losde una Botnet

En los sistemas Windows la forma más habitual de expansión de los "robots" suele ser en el uso de cracks y archivos distribuidos descargados con algún tipo de cliente P2P. Este tipo de software suele contener malware el cual, una vez el programa se ejecuta, puede escanear su red de área local, disco duro, puede intentar propagarse usando vulnerabilidades conocidas de Windows, etc.

En otros entornos como UNIX, GNU/Linux o BSD la forma más clásica de ataque a servidores para construir y expandir una Botnet es por telnet o SSH por medio del sistema prueba-error: probando usuarios comunes y contraseñas al azar contra todas las IPs que se pueda de forma sistemática o bien mediante ataques a bugs muy conocidos, que los administradores pueden haber dejado sin enmendar.

Las Botnets normalmente usan servicios gratuitos de DNS para IP's dinámicas como DynDns.org, No-IP.com, & Afraid.org para apuntar a un subdominio al cual el creador puede conectarse en caso que le cierren el servidor de IRC.[cita requerida]

En muchas ocasiones basta con avisar a estos proveedores para que

cancelen su cuenta y de esta manera desarticular la Botnet completa.

Afortunadamente la estructura de servidores de la botnet tiene vulnerabilidades inherentes a su arquitectura. Por ejemplo, si se encuentra el servidor de IRC y el canal, se tiene acceso a la botnet completa, con lo cual al servidor de IRC le basta con cerrar el canal o poner una g-line o k-line a las ips que intenten entrar a dicho canal.

No obstante existen construcciones más refinadas de estas botnets que tienen una lista de servidores alternativos en caso que pase esto. Otras veces, en cambio, los bots están configurados con un dominio, el cual puede cambiar fácilmente de destinación (IP) para guiar al botnet al server preferido en ese momento, sin depender de configuraciones anteriores.

El control de la botnet se hacía normalmente a través del IRC, pero nuevas versiones de estas botnets han evolucionado hacia control mediante HTTP, con lo que la detección de estas redes es más compleja. Esto hace que las redes de empresas sean más vulnerables también, ya que el tráfico de IRC queda bloqueado.2

Adicionalmente algunos spammers tienen su propio servidor de IRC donde son los dueños y, posiblemente, haga falta ser operador de la red para ver los canales, hacer whois, o ver alguna información útil. Cabe decir que en muchos casos estos servidores suelen funcionar en el equipo de una de las víctimas pero teniendo el control total el atacante.

Phishing o suplantación de identidad es un término informático

que denomina un modelo de abuso informático y que se comete mediante el

uso de un tipo de ingeniería social caracterizado por intentar adquirir

información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria). El cibercriminal, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas.1

Dado el creciente número de denuncias de incidentes relacionados con el phishing, se requieren métodos adicionales de protección. Se han realizado intentos con leyes que castigan la práctica y campañas para prevenir a los usuarios con la aplicación de medidas técnicas a los programas.

La primera mención del término phishing data de enero de 1996. Se dio en el grupo de noticias de hackers alt.2600,5 aunque es posible que el término ya hubiera aparecido anteriormente en la edición impresa del boletín de noticias hacker 2600 Magazine.6 El término phishing fue adoptado por quienes intentaban "pescar" cuentas de miembros de AOL.

El phishing en AOL estaba estrechamente relacionado con la comunidad de warez que intercambiaba software falsificado. Un cracker se hacía pasar como un empleado de AOL y enviaba un mensaje instantáneo a una víctima potencial. Para poder engañar a la víctima de modo que diera información confidencial,7 el mensaje podía contener textos como "verificando cuenta" o "confirmando información de factura". Una vez el usuario enviaba su contraseña, el atacante podía tener acceso a la cuenta de la víctima y utilizarla para varios propósitos criminales, incluyendo el spam. Tanto el phishing como el warezing en AOL requerían generalmente el uso de programas escritos por crackers, como el AOLHell.

En 1997 AOL reforzó su política respecto al phishing y los warez fueron terminantemente expulsados de los servidores de AOL. Durante ese tiempo el phishing era tan frecuente en AOL que decidieron añadir en su sistema de mensajería instantánea, una línea de texto que indicaba: «no one working at AOL will ask for your password or billing information» («nadie que trabaje en AOL le pedirá a usted su contraseña o información de facturación»). Simultáneamente AOL desarrolló un sistema que desactivaba de forma automática una cuenta involucrada en phishing, normalmente antes de que la víctima pudiera responder. Los phishers se trasladaron de forma temporal al sistema de mensajería instantáneo de AOL (AIM), debido a que no podían ser expulsados del servidor de AIM. El cierre obligado de la escena de warez en AOL causó que muchos phishers dejaran el servicio, y en consecuencia la práctica

En los sistemas Windows la forma más habitual de expansión de los "robots" suele ser en el uso de cracks y archivos distribuidos descargados con algún tipo de cliente P2P. Este tipo de software suele contener malware el cual, una vez el programa se ejecuta, puede escanear su red de área local, disco duro, puede intentar propagarse usando vulnerabilidades conocidas de Windows, etc.

En otros entornos como UNIX, GNU/Linux o BSD la forma más clásica de ataque a servidores para construir y expandir una Botnet es por telnet o SSH por medio del sistema prueba-error: probando usuarios comunes y contraseñas al azar contra todas las IPs que se pueda de forma sistemática o bien mediante ataques a bugs muy conocidos, que los administradores pueden haber dejado sin enmendar.

Usando una Botnet para enviar Spam.

1.El operador de la botnet manda virus/gusanos/etc a los usuarios.

2.Los PC entran en el IRC o se usa otro medio de comunicación.

3.El Spammer le compra acceso al operador de la Botnet.

4.El Spammer manda instrucciones vía un servidor de IRC u otro canal a los PC infectados...

5... causando que éstos envíen Spam al los servidores de correo.

1.El operador de la botnet manda virus/gusanos/etc a los usuarios.

2.Los PC entran en el IRC o se usa otro medio de comunicación.

3.El Spammer le compra acceso al operador de la Botnet.

4.El Spammer manda instrucciones vía un servidor de IRC u otro canal a los PC infectados...

5... causando que éstos envíen Spam al los servidores de correo.

Afortunadamente la estructura de servidores de la botnet tiene vulnerabilidades inherentes a su arquitectura. Por ejemplo, si se encuentra el servidor de IRC y el canal, se tiene acceso a la botnet completa, con lo cual al servidor de IRC le basta con cerrar el canal o poner una g-line o k-line a las ips que intenten entrar a dicho canal.

No obstante existen construcciones más refinadas de estas botnets que tienen una lista de servidores alternativos en caso que pase esto. Otras veces, en cambio, los bots están configurados con un dominio, el cual puede cambiar fácilmente de destinación (IP) para guiar al botnet al server preferido en ese momento, sin depender de configuraciones anteriores.

El control de la botnet se hacía normalmente a través del IRC, pero nuevas versiones de estas botnets han evolucionado hacia control mediante HTTP, con lo que la detección de estas redes es más compleja. Esto hace que las redes de empresas sean más vulnerables también, ya que el tráfico de IRC queda bloqueado.2

Adicionalmente algunos spammers tienen su propio servidor de IRC donde son los dueños y, posiblemente, haga falta ser operador de la red para ver los canales, hacer whois, o ver alguna información útil. Cabe decir que en muchos casos estos servidores suelen funcionar en el equipo de una de las víctimas pero teniendo el control total el atacante.

Botnets p2p

Otros tipos de botnet poco comunes crean una red p2p descentralizada entre las víctimas, las cuales normalmente utilizan una comunicación cifrada y de esta manera posibilita al dueño la capacidad de controlarlas libremente.[cita requerida] Al no tener un servidor central la eliminación de esta se vuelve mucho más difícil.Phishing

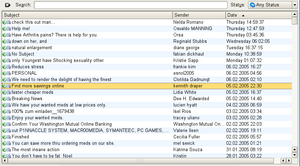

Éste es un ejemplo de un intento de phishing. Haciéndose pasar

por un correo electrónico oficial, trata de engañar a los clientes del

banco para que den información acerca de su cuenta con un enlace a la

página del phisher.

Dado el creciente número de denuncias de incidentes relacionados con el phishing, se requieren métodos adicionales de protección. Se han realizado intentos con leyes que castigan la práctica y campañas para prevenir a los usuarios con la aplicación de medidas técnicas a los programas.

Historia del phishing

Origen del término

El término phishing proviene de la palabra inglesa "fishing" (pesca), haciendo alusión al intento de hacer que los usuarios "muerdan el anzuelo".2 A quien lo practica se le llama phisher.3 También se dice que el término phishing es la contracción de password harvesting fishing (cosecha y pesca de contraseñas), aunque esto probablemente es un acrónimo retroactivo, dado que la escritura ph es comúnmente utilizada por hackers para sustituir la f, como raíz de la antigua forma de hacking telefónico conocida como phreaking.4La primera mención del término phishing data de enero de 1996. Se dio en el grupo de noticias de hackers alt.2600,5 aunque es posible que el término ya hubiera aparecido anteriormente en la edición impresa del boletín de noticias hacker 2600 Magazine.6 El término phishing fue adoptado por quienes intentaban "pescar" cuentas de miembros de AOL.

Phishing en AOL

Quienes comenzaron a hacer phishing en AOL durante los años 1990 solían obtener cuentas para usar los servicios de esa compañía a través de números de tarjetas de crédito válidos, generados utilizando algoritmos para tal efecto. Estas cuentas de acceso a AOL podían durar semanas e incluso meses. En 1995 AOL tomó medidas para prevenir este uso fraudulento de sus servicios, de modo que los crackers recurrieron al phishing para obtener cuentas legítimas en AOL.El phishing en AOL estaba estrechamente relacionado con la comunidad de warez que intercambiaba software falsificado. Un cracker se hacía pasar como un empleado de AOL y enviaba un mensaje instantáneo a una víctima potencial. Para poder engañar a la víctima de modo que diera información confidencial,7 el mensaje podía contener textos como "verificando cuenta" o "confirmando información de factura". Una vez el usuario enviaba su contraseña, el atacante podía tener acceso a la cuenta de la víctima y utilizarla para varios propósitos criminales, incluyendo el spam. Tanto el phishing como el warezing en AOL requerían generalmente el uso de programas escritos por crackers, como el AOLHell.

En 1997 AOL reforzó su política respecto al phishing y los warez fueron terminantemente expulsados de los servidores de AOL. Durante ese tiempo el phishing era tan frecuente en AOL que decidieron añadir en su sistema de mensajería instantánea, una línea de texto que indicaba: «no one working at AOL will ask for your password or billing information» («nadie que trabaje en AOL le pedirá a usted su contraseña o información de facturación»). Simultáneamente AOL desarrolló un sistema que desactivaba de forma automática una cuenta involucrada en phishing, normalmente antes de que la víctima pudiera responder. Los phishers se trasladaron de forma temporal al sistema de mensajería instantáneo de AOL (AIM), debido a que no podían ser expulsados del servidor de AIM. El cierre obligado de la escena de warez en AOL causó que muchos phishers dejaran el servicio, y en consecuencia la práctica

Partición de disco

Una partición de disco, en mantenimiento, es el nombre genérico que recibe cada división presente en una sola unidad física de almacenamiento de datos. Toda partición tiene su propio sistema de archivos (formato); generalmente, casi cualquier sistema operativo interpreta, utiliza y manipula cada partición como un disco físico independiente, a pesar de que dichas particiones estén en un solo disco físico.Índice

Introducción

Una partición de un disco duro es una división lógica en una unidad de almacenamiento (por ejemplo un disco duro o unidad flash), en la cual se alojan y organizan los archivos mediante un sistema de archivos. Existen distintos esquemas de particiones para la distribución de particiones en un disco. Los más conocidos y difundidos son MBR (Master Boot Record) y GPT (GUID Partition Table).Para poder contener datos, las particiones tienen que poseer un sistema de archivos. El espacio no asignado en un disco no es una partición, por lo que no puede tener un sistema de archivos. Existen múltiples sistemas de archivos con diferentes capacidades como: FAT, NTFS, FAT32, EXT2, EXT3, EXT4, Btrfs, FedFS, ReiserFS, Reiser4 u otros.

Los discos ópticos (DVD, CD) utilizan otro tipo de particiones llamada UDF (Universal Disc Format, "Formato de Disco Universal" por sus siglas en inglés), el cual permite agregar archivos y carpetas y es por ello que es usado por la mayoría de software de escritura por paquetes, conocidos como programas de grabación de unidades ópticas. Este sistema de archivos es obligatorio en las unidades de DVD pero también se admiten en algunos CD.

En Windows, las particiones reconocidas son identificadas con una letra seguida por dos puntos (por ejemplo, C:). Prácticamente todo tipo de discos magnéticos y memorias flash (como pendrives) pueden particionarse. En sistemas UNIX y UNIX-like, las particiones de datos son montadas en un mismo y único árbol jerárquico, en el cual se montan a través de una carpeta, proceso que sólo el superusuario (root) puede realizar.

Tablas de particiones de disco duro internamente

Sin embargo, para tener la posibilidad de más particiones en un solo disco, se utilizan las particiones extendidas, las cuales pueden contener un número ilimitado de particiones lógicas en su interior. Para este último tipo de particiones, no es recomendado su uso para instalar ciertos sistemas operativos, sino que son más útiles para guardar documentos o ejecutables no indispensables para el sistema.Es necesario tener en cuenta que solo las particiones primarias y lógicas pueden contener un sistema de archivos propio.

Representación gráfica de un disco particionado. Cada recuadro blanco representa algún sistema de archivos

vacío. Los espacios en gris representan los espacios sin particionar

del disco. Las particiones rodeadas por líneas moradas o violetas

representan las particiones primarias. Las particiones rodeadas por

bordes rojos representan la partición extendida (que es un tipo de

partición primaria); y en su interior, se encuentran las particiones

lógicas, rodeadas por los bordes de color verde.

Tipos de particiones

El formato o sistema de archivos de las particiones (p. ej. NTFS) no debe ser confundido con el tipo de partición (p. ej. partición primaria), ya que en realidad no tienen directamente mucho que ver. Independientemente del sistema de archivos de una partición (FAT, ext3, NTFS, etc.), existen 3 tipos diferentes de particiones:- Partición primaria: Son las divisiones crudas o primarias del disco, solo puede haber 4 de éstas o 3 primarias y una extendida. Depende de una tabla de particiones. Un disco físico completamente formateado consiste, en realidad, de una partición primaria que ocupa todo el espacio del disco y posee un sistema de archivos. A este tipo de particiones, prácticamente cualquier sistema operativo puede detectarlas y asignarles una unidad, siempre y cuando el sistema operativo reconozca su formato (sistema de archivos).

- Partición extendida: También conocida como partición secundaria es otro tipo de partición que actúa como una partición primaria; sirve para contener múltiples unidades lógicas en su interior. Fue ideada para romper la limitación de 4 particiones primarias en un solo disco físico. Solo puede existir una partición de este tipo por disco, y solo sirve para contener particiones lógicas. Por lo tanto, es el único tipo de partición que no soporta un sistema de archivos directamente.

- Partición lógica: Ocupa una porción de la partición extendida o la totalidad de la misma, la cual se ha formateado con un tipo específico de sistema de archivos (FAT32, NTFS, ext2,...) y se le ha asignado una unidad, así el sistema operativo reconoce las particiones lógicas o su sistema de archivos. Puede haber un máximo de 23 particiones lógicas en una partición extendida. Linux impone un máximo de 15, incluyendo las 4 primarias, en discos SCSI y en discos IDE 8963.

Como Se Mide La Memoria De La Computadora

¿ como se mide la memoria en la computadora?Ese paso o no de corriente, se toma como "unos" y "ceros". que son la base de todo el sistema binario.

Un BIT es un "1" o un "0"

Un BYTE son 8 bits.

Uncarácter (una letra,número,símbolo...) ocupa exactamente 1byte.

(Por eso en seguida, cualquier archivo de bloc de notas por pequeño que sea ya te ocupa 1K. que son 1000 bytes)

(en las imágenes, lo queguardaría la memoria con "ceros y unos" es el color que corresponde a cada pixel de la imagen como si fuera una gráfica con eje vertical y horizontal)

Las unidades son:

1byte = 8 bits

1Kilobyte =1024 bytes (es 1024 porque es 2 elevado a 10)

1Megabyte = 1024 Kb

1Gigabyte = 1024 Mb

1Terabyte = 1024 Gb• se miden asi

1 bit =1-0

1 byte= 8 bits

1 kilobyte = 1024 bytes

1 megabyte = 1024kilobytes

1 gigabyte = 1024 megabytes

1 terabyte = 1024 gigabytes

hasta aqui los mas usados

1 petabyte = 1024 tb

1 exabyte = 1024 pb

1 zettabyte = 1024 eb

1 yottabyte = 1024 zb

esta es la masgrande

1 B Una letra

10 B Una o dos palabras

100 B Una o dos frases

1 kB Una historia muy corta

10 kB Una página de enciclopedia (tal vez con un dibujo simple)

100 kB Una fotografía de resoluciónmediana

1 MB Una novela

10 MB Dos copias de la obra completa de Shakespeare

100 MB 1 metro de libros en estantería

1 GB Una furgoneta llena de páginas con texto

1 TB 50.000 árboles de papel

10TB La colección impresa de la biblioteca del congreso de EE. UU

https://www.google.com.mx/search?q=imagenes+de+informatica&client=firefox-a&rls=org.mozilla:es-MX:official&channel=fflb&biw=1366&bih=665&tbm=isch&tbo=u&source=univ&sa=X&ei=0Ck8VIHMFoHq8QGkmoGQBA&ved=0CBoQsAQ#facrc=_&imgdii=_&imgrc=c5kgLW4jGEEk1M%253A%3BN_EisiClXLRoUM%3Bhttp%253A%252F%252F4.bp.blogspot.com%252F-WG5y7WN791Y%252FUU4RHoWTEDI%252FAAAAAAAAABU%252FuPlEL6yfBLs%252Fs1600%252FINTERNET3.jpg%3Bhttp%253A%252F%252Flaurislopera.blogspot.com%252F2013%252F03%252Fimportancia-de-la-tecnologia-e_23.html%3B418%3B266

https://www.google.com.mx/search?q=SPAM&client=firefox-a&rls=org.mozilla:es-MX:official&channel=fflb&biw=1366&bih=665&source=lnms&sa=X&ei=yCg8VPy1Esnf8gGM3ICoBw&ved=0CAUQ_AUoAA&dpr=1#rls=org.mozilla:es-MX:official&channel=fflb&q=que+es+la+participa

No hay comentarios:

Publicar un comentario